Microsoft sorgt für mehr Sicherheit. Denn im Hinblick auf den Umgang mit dem lokalen Administrator-Passwort für Server und Clients gibt es eine recht große Diskrepanz zwischen Best Practices und den Werkzeugen, die dafür standardmäßig in Microsoft-Umgebungen zur Verfügung stehen. So ist das Passwort häufig auf allen Clients aufgrund von Standardisierung (einheitliche Grundkonfigurationen, Gruppenrichtlinien) identisch und unterliegt keiner automatischen Updateprozedur. Die von Microsoft empfohlene Deaktivierung des lokalen Administratorkontos wird von vielen Administratoren abgelehnt. So können Angreifer oder auch einfache Benutzer mit Zugriff auf das Passwort alle Endgeräte einer Organisation gefährden.

Seit Mai 2015 stellt Microsoft dafür das Tool zur Verfügung, welches auf Bordmitteln aufsetzt und das Administratorpasswort automatisch verwaltet. Die Implementierung ist recht einfach. Da aber kaum deutschsprachiges Material existiert, soll dieser Artikel eine kurze Einführung und Anleitung geben .

Was ist LAPS?

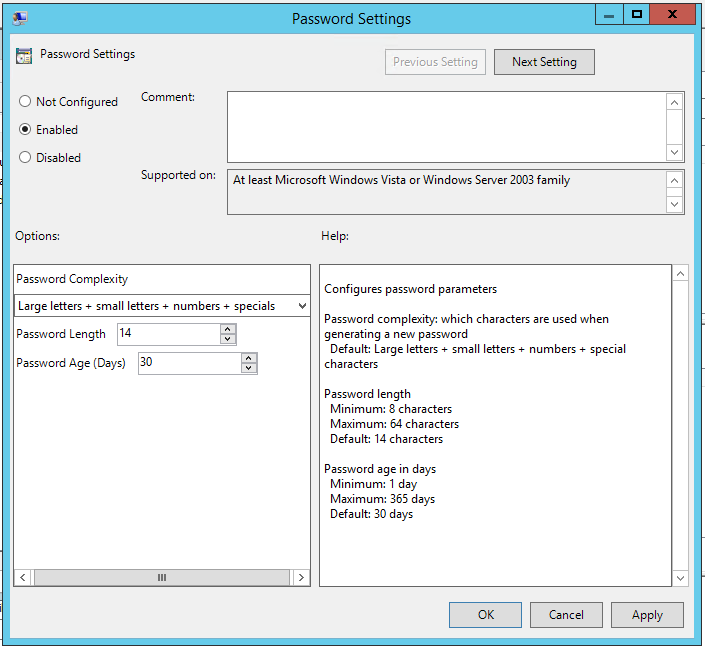

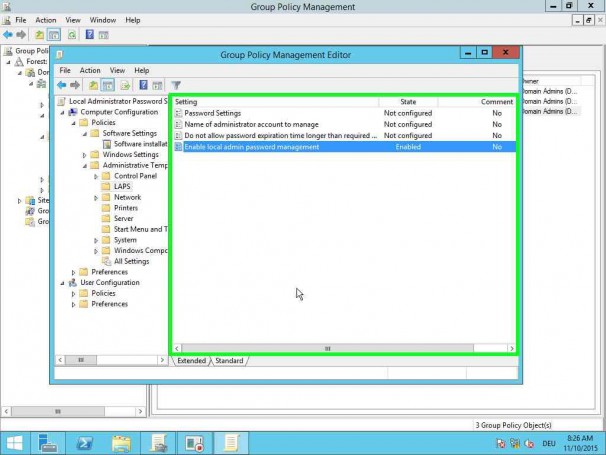

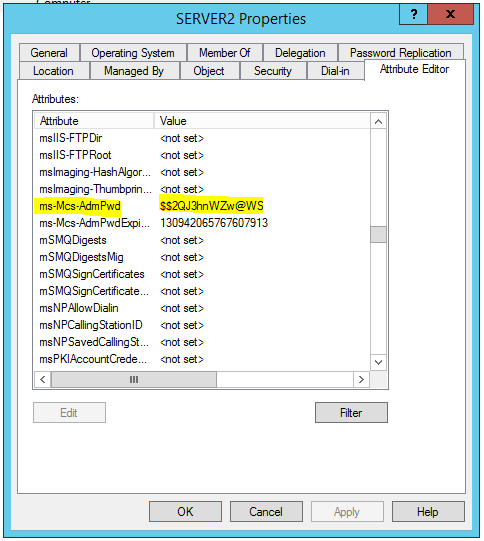

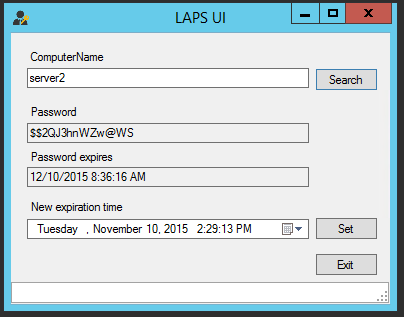

Die Microsoft Local Administrator Password Solution (LAPS) erweitert das Active Directory Schema um zwei vertrauliche Attribute für Computerobjekte, in welchen sowohl das lokale Administrator-Kennwort als auch ein Ablaufdatum dafür gespeichert werden. Wie alle Änderungen des Schemas bedarf dieser Punkt genauerer Betrachtung und Analyse, da durch Schema-Änderungen und –Erweiterungen Komplikationen oder Inkompatibilitäten auftreten können. Das Passwort wird dabei durch eine lokale installierte Group Policy Client-Side Extension generiert. Festlegungen zu den Komplexitätsanforderungen sowie zu den Aktualisierungsintervallen erfolgen mittels Gruppenrichtlinie . So besitzt jeder Client ein individuelles Passwort, welches automatisch von Zeit zu Zeit geändert wird. Autorisierte Benutzer können dieses an zentraler Stelle auslesen und zurücksetzen. Die Abbildung zeigt die dabei zur Verfügung stehenden Konfigurationsmöglichkeiten.

Anforderungen

Für den Betrieb der Lösung muss die domänen-funktionale Ebene mindestens der Version Windows Server 2003 R2 / SP1 entsprechen. Endgeräte müssen ebenfalls mindestens Windows Server 2003 SP1 oder Windows Vista installiert haben. Darüber hinaus erfordern die Management Tools sowohl das .Net Framework in der Version 4.0 als auch die Windows PowerShell in der Version 2.0. Genauere Angaben dazu finden sich in den weiterführenden Links.

Implementierung

Download

Zunächst muss das Paket bei Microsoft.com heruntergeladen werden. Dies erfordert keinerlei Anmeldung oder Lizenznachweis. Zu beachten ist dabei die zu verwendende Prozessorarchitektur (x64, x86).

Administrator-Installation

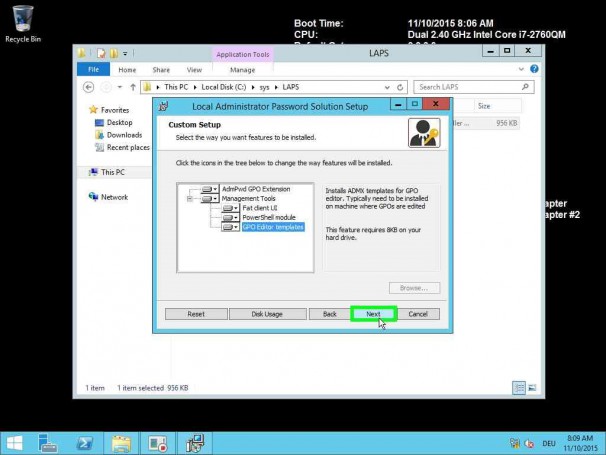

Sofern die Anforderungen erfüllt sind, kann das Paket auf einem beliebigen Domänencomputer installiert werden. Soll das Feature auch auf diesem verwendet werden, empfiehlt sich die Auswahl aller Komponenten wie im angezeigten Screenshot. Alle weiteren Installationsschritte werden im Anschluss auf diesem Computer durchgeführt, da die im nächsten Schritt installierten Werkzeuge benötigt werden.

Vorbereitung Active Directory

Zur Konfiguration der Passwortlösung sollten zwei Sicherheitsgruppen aufgesetzt werden, welche steuern, welche Benutzer(-gruppen) die Passwörter auslesen und zurücksetzen dürfen. In diesem Fall dienen dazu die Gruppe „ServerEngineers“ als Instanz, welche das Administratorpasswort zurücksetzen darf und die Gruppe „ServerSupport“ mit Lesezugriff auf das Passwort.

Anschließend gilt es zu schauen, für welche Organisationseinheiten das Feature genutzt werden soll. In diesem Fall wurde eine OU „Servers“ direkt unter dem Domänenstamm angelegt, da alle Server der Umgebung ihr lokales Administrator-Passwort selbstständig verwalten sollen.

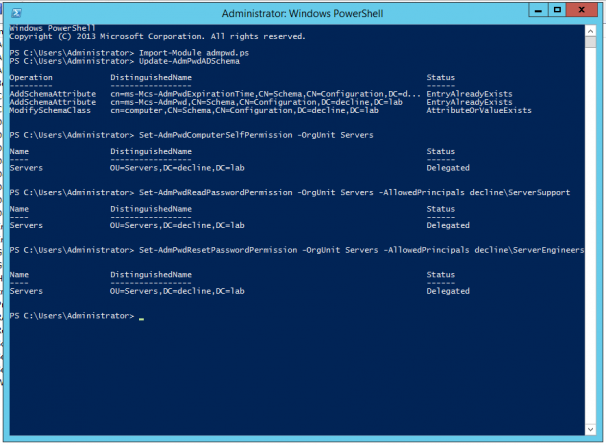

Da zur Erweiterung des Schemas entsprechende Rechte erforderlich sind, empfiehlt sich das Öffnen einer PowerShell-Sitzung mit den Privilegien der Schema-. In dieser werden fünf Befehle ausgeführt, welche die Umgebung vorbereiten. Diese Schritte sind folgende:

- Laden des Moduls

Import-Module AdmPwd.PS - Aktualisieren des Active Directory-Schemas

Update-AdmPwdADSchema - Erlaubnis der Attributmodifikation durch die Computerobjekte der Zielorganisationseinheit

Set-AdmPwdComputerSelfPermission –OrgUnit <Name der OU> - Aufsetzen der leseberechtigten Gruppe

Set-AdmPwdReadPasswordPermission –OrgUnit <Name der OU> -AllowedPrincipals <Liste der berechtigten Gruppen> - Aufsetzen der rücksetzberechtigten Gruppe

Set-AdmPwdResetPasswordPermission –OrgUnit <Name der OU> -AllowedPrincipals <Liste der berechtigten Gruppen>

Der anhängende Screenshot illustriert die durchgeführten Schritte für die Demo-Umgebung.

Anpassung der Gruppenrichtlinien

Zur Installation der Gruppenrichtlinien-Client-Side-Extension kann auf das im ersten Schritt heruntergeladene Paket zurückgegriffen werden. Möglichkeiten der Verteilung sind dabei folgende:

- Installation per Software Setting in den Gruppenrichtlinien

- Remoteinstallation via Powershell oder PSExec

- Installation bereits im Masterimage

- Softwareverteilung über System Center Configuration Manager andere Produkte

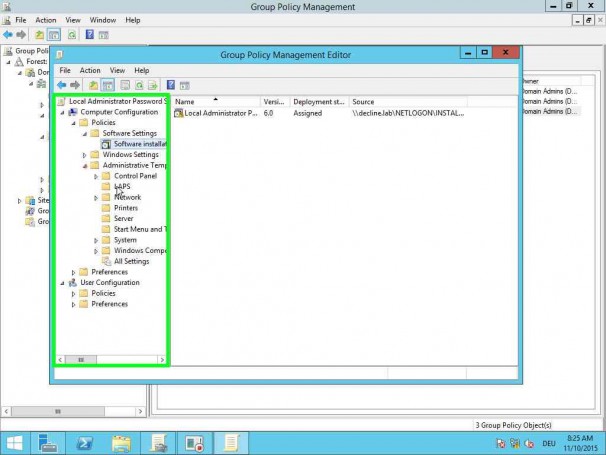

In diesem Beispiel wurde, wie dargestellt, auf die Verteilung per Gruppenrichtlinie zurückgegriffen. Zu beachten gilt es hier, dass die Version in Abhängigkeit der Prozessorarchitektur angepasst werden muss. Installiert man das Paket ohne weitere Parameter, wird lediglich die Gruppenrichtlinienerweiterung installiert.

Zusätzlich sollte die genutzte administrative Vorlage im Central Store der Domäne ablegt werden. Diese wird beim Setup zunächst im lokalen Richtlinienspeicher (C:\Windows\PolicyDefinitions) installiert. Im Allgemeinen ist es ratsam, einen Zentralen Speicher für die Administrativen Vorlagen zu verwalten, da dies die Administration in verteilten Systemen vereinfacht.

Anschließend kann in der Gruppenrichtlinienverwaltung ein neues Gruppenrichtlinienobjekt erzeugt werden, welches das Feature auf den Endpunkten aktiviert und konfiguriert. Die Softwareinstallation muss dabei lediglich für den Fall konfiguriert werden, dass keine zentrale Softwareverwaltung im Unternehmen eingesetzt wird. Auch eventuelle Komplexitätseinstellungen und Ablaufdaten können in diesem Abschnitt eingestellt werden, sind jedoch nicht erforderlich. Folgende Screenshots illustrieren die notwendigen Schritte:

Überprüfung und administrative Steuerung

Im letzten Abschnitt wird geprüft, ob die definierten Richtlinien korrekt angewendet werden und ob die definierten Benutzergruppen über die geforderten Zugriffsrechte verfügen. Dazu müssen die betroffenen Maschinen zunächst einmal neu gestartet werden, damit die Software-Richtlinie greifen und das Administrator-Passwort initial gesetzt werden kann. In Einzelfällen kann es erforderlich sein, die Maschinen zweimal neu zu starten.

Damit die definierten Gruppen die lokalen Passwörter auslesen und zurücksetzen können, stehen drei Werkzeuge zur Verfügung, von denen jedoch zwei, wie im ersten Abschnitt aufgezeigt, zunächst installiert werden müssen (Windows PowerShell Modul, LAPS UI). Hier empfiehlt sich die Installation auf Clients, auf welchen bereits andere administrative Werkzeuge (RSAT-Tools) im Einsatz sind. Soll das Auslesen der Passwörter im Active Directory-Verwaltungs-Snap-In „Active Directory Users and Computers“ durchgeführt werden, muss zunächst die erweiterte Ansicht aktiviert werden.

Fazit

In einer Infrastruktur, in welcher viele Benutzer über lokale Administrator-Rechte verfügen, erweist sich der Mehrwert dieser Lösung als begrenzt. Hier überwiegen im Vergleich Risiken durch Schadsoftware und fahrlässige sowie mutwillige Insider-Attacken. Befindet man sich jedoch ohnehin gerade im Neubau einer IT-Infrastruktur oder verfügt über eine restriktive IT-Umgebung, kann diese Microsoft-Lösung dabei helfen, ein bekanntes Risiko zu minimieren. Selbst wenn man sich gegen den Einsatz dieser Lösung entscheidet, sollten minimale Sicherheitsrichtlinien im Umgang mit den lokalen Administratorkonten implementiert werden. Dazu zählen sowohl die zyklische Änderung der Passwörter (immer durchzuführen, wenn jemand das Unternehmen verlässt, welcher das Passwort kennt) als auch die Nutzung verschiedener Passwörter für Clients und Server.

Weiterführende Links

Microsoft Download: https://www.microsoft.com/en-us/download/details.aspx?id=46899

Microsoft Security Advisory 3062591: https://technet.microsoft.com/library/security/3062591